Véleményem szerint minden weboldal tulajdonos egyik rémálma az, ha megfertőzik a weboldalát. Ilyenkor jön a pánik, a kétségbeesés, hogy mit tegyek? Mi veszett el? Van mentés? Mutatom a kiutat a bajból!

Helyreállítás biztonsági mentésből

A legtöbb esetben sajnos nem áll rendelkezésre biztonsági mentés. De ha van is, az abból történő visszaállítás csak tüneti kezelés (ezért nem javaslom!), de a kiváltó okot nem szünteti meg. Azaz ha visszaállítasz egy biztonsági rést tartalmazó weboldalt egy korábbi mentésből, akkor azt kihasználva ismét meg fogják fertőzni. Csak idő kérdése, hogy mikor. Egyébként a fejlesztők 33%-a előszeretettel él ezzel a módszerrel vírusos weboldalnál.

De ha van biztonsági mentésed, szerencséd van. Elméletileg. Miért? Mert lehet, hogy olyan biztonsági mentésed van, amely már a szintén fertőzött weboldalról készült. Vagy túl régi a mentésed és/vagy sok módosítás történt a weboldalon, amelyet nem akarsz elveszíteni egy mentésből történő visszaállítás során. Ha sikerült ez alapján helyreállítani a weboldaladat (ha az jelentősen jobb állapotban van, mint a vírusos verzió, akkor opció lehet, de mérlegelni kell), jöhet a védelem megerősítése!

Mikor nem javaslom a mentésből történő helyreállítást?

Egyértelmű: ha túl sok munkád veszne el amiatt, hogy a mentés óta keletkezett tartalmak örökre elvesznének a weboldalról. Természetesen a két biztonsági mentést között keletkező tartalmak védelmére is van megoldás.

Ha nincs biztonsági mentésed…

Ha ez az eset áll fenn, akkor nincs más választásod: manuálisan kell eltávolítani a vírusokat a weboldalról. Ez sajnos nem minden esetben egyszerű, mert van olyan, hogy rengeteg, egymástól független helyen elérhető fájlokat is megfertőz a vírus, vagy éppen nagyon bonyolult metodikával működő kártevőtől kell megtisztítani a weboldalt.

Mik egy vírusos weboldal ismérvei?

Több között az alábbiakból szerezhetsz tudomást arról, hogy a weboldaladat megfertőzték:

- Lehet, hogy a tárhelyszolgáltatód értesít, hogy spamelésre használják a weboldaladat.

- Lehet, hogy egy biztonsági bővítmény (pl.: WordFence) értesít a fertőzésről.

- Lehet, hogy pl. a Google Ads vagy a Facebook hirdetési rendszere utasítja el a hirdetésedet, mellette jelezve, hogy ennek oka az, hogy „Rosszindulatú vagy nemkívánatos szoftver„. Ekkor bonyolultabb a hirdetés újbóli megjelenésének engedélyezési folyamata (teljes irtás, telefonos ügyfélszolgálat, manuális felülvizsgálati kérelem). És még ekkor is előfordulhat, hogy a weboldalon nem szereplő vírust talál az ügyfélszolgálat, de ez már másik sztori.

- Lehet, hogy a Google kiírja, hogy nem biztonságos meglátogatni az oldalt.

- Lehet, hogy a Google Search Console-tól (Nem használod még? Itt az ideje!) kapsz értesítést, hogy vírusos a weboldalad. A munka végén kérelmezni kell a felülvizsgálatot a Google-től. De az is lehet, hogy a Search Console egyáltalán nem mutat biztonsági problémát.

- Lehet, hogy a Google Analytics-ben látsz olyan url-ekre érkező forgalmat, amely nincs is a weboldaladon.

- Lehet, hogy a böngésződ írja ki, hogy vírusos a weboldal, és nem is engedi megnyitni.

- Lehet, hogy nem tudsz belépni az admin felületre.

- Lehet, hogy nem is érhető el a weboldal.

- Lehet, hogy teljesen törlésre került a weboldal.

- Lehet, hogy minden oldallekéréskor más weboldalra irányítódik át a látogató a weboldaladról. Ennek a „sunyibb” verziója, amikor csak akkor kerül át a látogató más weboldalra, ha a Google-ből (vagy éppen ha mobilról vagy inkognitó módban nézik az oldalt) érkezik az oldalra. Ezt nehezebb azonosítani, mert egy weblap tulajdonos általában nem a fenti módokon nyitja meg a weboldalát.

- Spam szövegek, viagra reklámok jelennek meg a weboldalon. Akár az eredeti tartalom mellett, vagy annak a helyén.

- Az IP címed vagy a domained feketelistára kerül, és a kiküldött e-mailjeid sem érkeznek meg a címzettnek.

- Ha tiltólistán van a weboldal, több esetben a https://sitelookup.mcafee.com/ linken található űrlap kitöltése (McAfee SiteAdvisor/Web Control (Enterprise) opciót kell választani) is segít a feloldásban. Persze javítás után! Ezen a linken is meg lehet vizsgálni, hogy tiltólistán van-e az oldal. Egyébként a siteadvisor.com/sitereport.html?url=olcsoweboldal.hu URL-en is elérhető az, hogy fertőzött-e a weboldal. Az url végén cseréld ki az enyémet a sajátodra.

- A Norton online eszköze – https://safeweb.norton.com/ – is jelezhet problémát.

- A Google webhelyállapot-ellenőrző eszköze is kiírhatja, hogy gond van az oldallal.

- Előfordulhat, hogy a webáruházadban megjelenik egy bankkártyás fizetés opció, amelynél oldalon belül kell beírni az adatokat a pénztár oldalon. A gond akkor van, ha ez úgy jelenik meg, hogy te nem is tudsz róla, és a vásárlóid bankkártya adatait továbbítja a vírus írójának.

Utóbbi egyébként érdekes oldal, a Google-től vannak információk weboldalak biztonsági szempontjairól.

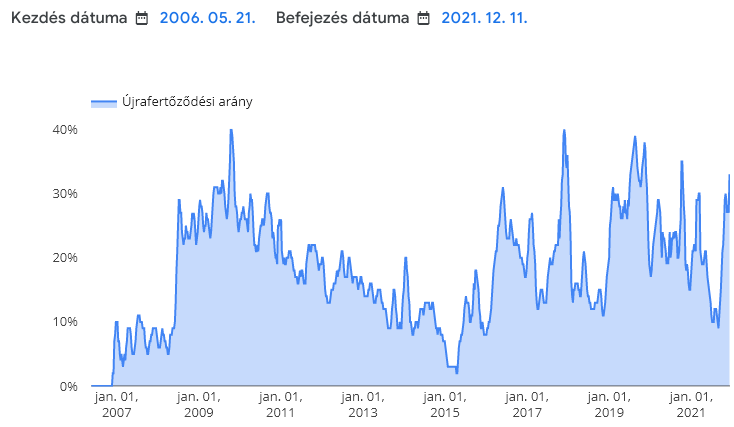

Webhelytulajdonosok reakcióideje (nap) és újra fertőződési arány

„Mérjük, hogy a webhelytulajdonosok milyen gyorsan tisztítják meg webhelyüket, miután megkapták az értesítést a webhely feltöréséről. A webhelyek megtisztításuk után is újrafertőződhetnek, ha rejtett biztonsági rés marad rajtuk.”

Megdöbbentő, hogy milyen lassan reagálnak a vírusfertőzésre:

És az újrafertőződési arány:

Pont magas újrafertőződési arány miatt érdemes alaposan megtisztítani a weboldalt, hogy ne kelljen duplán dolgozni pl. azért, mert lusták voltunk a bővítmény-adatbázisban egyesével átnézni a használt bővítmények sérülékenységeit…

Ezzel szemben ha én végzem a tisztítást, akkor nem jellemző a visszafertőződés, mert egy alapos tisztítás, és a rendszeres karbantartással elkerülhető, hogy robotok martalékává váljon egy weboldal. Segítsek neked is? Vedd fel velem a kapcsolatot!

Kik és miért fertőzik meg a weboldaladat?

A legritkább esetben állnak konkurensek egy ilyen támadás mögött, tehát felesleges is feltenni a következő kérdést: „Kis cég vagyunk, ugyan ki törné fel a weboldalunkat?” Ugyanis a támadások többsége mögött automatizált támadás áll, amely minden olyan weboldalt feltör és megfertőz, ahol felleli az éppen aktuálisan tesztelt sérülékenységet, kiskaput. A támadások célja sokszor a spammelés, de néha egyszerűen csak egy magát próbálgató kezdő hacker is lehet a háttérben.

Mi lehet a támadások forrása?

- Tárhelyszolgáltató hanyagsága. Ez akkor fordulhat elő, ha pl. nem megfelelő a tárhely védelme és/vagy a tárhelyen lévő domainekhez tartozó weboldalak nincsenek egymástól jól elkülönítve, így akár az is lehet, hogy emiatt egy másik weboldalon keresztül fertőzik meg a te weboldaladat. De további probléma lehet a szoftverek elavultsága, vagy éppen a rendszergazdai jogosultságok nem megfelelő őrizete is. Csak megbízható, évek óta működő, sok ügyféllel rendelkező tárhelyszolgáltatótól bérelj tárhelyet.

- Esetleg a tárhelyszolgáltatót érdemes megkérdezni feltörés esetén (javítás után, mert neki nem feladata a javítás), hogy észlelt-e valamit, lát-e olyan dolgot „belülről”, amelynek köze lehet a feltöréshez, de te nem láthatod, mert nincs jogköröd hozzá.

- Ha a tárhelyen van másik weboldal/domain is, akkor érdemes megkérdezni a szolgáltatót, hogy ezek között lehet-e átjárás? Ez ezért fontos, mert ha igen, akkor lehetséges, hogy nem (csak) az oldal volt a biztonsági rés, így újra feltörhetik. Másrészről pedig a többi weboldalt is érdemes biztonsági ellenőrzésnek alávetni, hiszen azok is fertőződhettek jelen oldal által.

- Nem frissített WordPress, bővítmény és kinézetek. Írtam erről egy cikket, összeszedtem pár olyan végeredményt, amelyet el lehetett volna kerülni, ha frissítik a weboldalakat.

- Torrentről letöltött kinézeteken vagy bővítményeken keresztül. Érdemes megvenni 20-100$-ért azt a kinézetet, amelyet használsz!

- A felhasználók hanyagsága, pl.: nem megfelelő jelszó, vagy annak nem megfelelő tárolása. Vagy éppen olyan személyre bízása, aki nem szolgált rá erre a bizalmas jogkörre.

- Ún. „zero day” sérülékenység: Akkor beszélünk erről, amikor olyan sérülékenységet használnak ki a támadók, amely még nem ismert a nyilvánosság előtt, illetve még a szoftver fejlesztője sem tud róla, illetve nincs is javítás hozzá. Az ilyen réseket többek között etikus hacker segítségével lehet megtalálni a weboldalon. Ez a legritkább eset, ilyet még nem láttam a pályafutásom során, de elméleti szinten ez is szóba jöhet.

- Az előzőekből több szempont együttes kombinációja is vezethet vírusos weboldalhoz.

Minta levél a tárhelyszolgáltatónak

Amikor végzek egy weboldal tisztításával, utána el szoktunk küldeni egy, az alábbihoz hasonló levelet a tárhelyszolgáltatónak. A válasza alapján lehet még teendő (pl.: egy-egy fájl törlése, másik weboldal tisztítása, ne adj Isten tárhelyváltás). A levél:

Kedves [……..]!

A weboldalamat megfertőzték, és szakértő bevonásával elvégeztük a szükséges javításokat. A teljesség kedvéért kérte, hogy kérdezze meg ezeket:

1) Lát vírusos fájl(oka)t a [……..] domain alatt a tárhelyen? Ha igen, kérem küldje el ezeket listázva.

2) Feltörhették a tárhely hibája miatt a [……..] weboldalt?

3) Feltörhették-e másik weboldalon keresztül a [……..] weboldalt?

4) Van bármi egyéb javaslata/észrevétele, amit a fentiek nem fednek le?Köszönöm előre is:

…….

A „[……..]” helyére a megszólítást, illetve a domain nevet kell írni.

Hogyan állj neki a vírusirtásnak? Mik a főbb lépések a tiszta weboldalhoz?

Az alábbi lépések precíz végrehajtása kulcsfontosságú abból a szempontból, hogyha egy helyen hibázol, akkor az egész munkád feleslegessé válhat, és ismét visszafertőződhet a weboldalad.

Fontos tudnod!

- A vírusirtás nem állítja vissza az elveszett, és korábbi biztonsági mentésben sem szereplő tartalmakat!

- Az alábbiak nem tartalmaznak programozói tudást igénylő javításokat. Ha egy bővítmény, vagy esetleg a kinézeted a sérülékenység forrása, akkor annak javításában vagy programozóra lesz szükséged, vagy cserélni kell a hibás megoldást. Utóbbi egyszerűbb sok esetben.

- A vírusirtás időnként okozhat zavart a funkciókban, beállításokban. Ezeket utólag „helyre kell pakolni”.

- Az alábbiak végrehajtása az esetek szinte 100%-ában vírusmentes weboldalt eredményeznek. Komolyabb probléma esetén (csak a lentiek után) etikus hackert is érdemes bevonni a folyamatba.

Ha azt szeretnéd, hogy profi végezze el a weboldalad vírusirtását, keress meg az elérhetőségeimen.

Fertőzött WordPress weboldal megtisztításának lépései

- Ha nem vagy gyakorlott, tegyél ki egy karbantartás alatt feliratot a weboldalra.

- Minden, az oldallal kapcsolatos jelszavadat változtasd meg. (FTP, cPanel, WP admin [minden felhasználónak!], MySQL, e-mail cím, stb.)

- Ha volt mentésed, ha nem, mindenképpen készíts egy biztonsági mentést a weboldalról. Igen, így, a fertőzött állapotról. Lehet, hogy jól jön még.

- Ha nem tudod, hogy mit kell eltávolítani a weboldalról, futtass egy keresést az alábbi eszközökkel. Ezek sok esetben megmondják, hogy mi a gond az oldallal. Érdemes több eszközt is használni, mert vannak olyan fertőzések, amelyeket nem mutat ki minden eszköz.

- Sucuri SiteCheck

- Quttera online | Quttera bővítmény (volt már olyan, hogy az online eszköz talált olyan vírust, amit más eszköz nem)

- Virustotal

- Unmask Parasites

- SiteGuard online

- WordFence bővítménnyel futtass egy „érzékeny” scannelést. A talált sérülékenységeket javítsd.

- Minden bővítményt, kinézetet, illetve az alap WordPress rendszert is frissítsd az elérhető legújabb verzióra.

- A WordPress telepítőjével manuálisan írd felül (illetve először töröld a régi fájlokat, mappákat, és utána másold fel az újat) a tárhelyen lévő WordPress fájljait. Ezt úgy javallott elvégezni, hogy a wp-admin, wp-includes könyvtárakat teljesen törlöd a fő könyvtár fájljaival együtt, kivéve a .htaccess, wp-config.php, robots.txt, oldaltérkép fájlokat és wp-content mappát, és a maradékot írod felül az alap WordPress telepítővel. Az előbb felsorolt fájlokat és mappákat nézd át, nincs-e bennük valami nem odavaló.

- Ellenőrizd a root könyvtárat, hogy nincs-e olyan fájl ott, amely nem odavaló. Ebben segíthet, ha a szerveren lévő statisztikákat megnézed (pl.: AWStat), hogy mely fájlokat hívják meg gyakran a szerveren, és ha olyat látsz ott, amely nem az alaprendszer/weboldal része, akkor azokra is érdemes ránézni.

- Ne csak a root könyvtárat nézd át, hanem a „feljebb” lévő mappákat is. Pl.: „awstats”, „log”, egyéb mappákat is.

- Keress „.ico” kiterjesztésű fájlokat a tárhely maradt mappákban. A wp-content/languages mappában is, itt már többször találtam ilyen fájlt, vírusos tartalommal.

- Ellenőrizd a wp-config.php és .htaccess és robots.txt fájlokat, hogy nincs-e olyan sor (akár base64-el kódolva) benne, amely nem odavaló. A base64decode.org oldalon meg lehet próbálni visszafejteni a kódolt sorokat.

- A wp-config.php fájlban változtasd meg a titkosító kulcsokat. Generátor ehhez.

- Ellenőrizd a kinézet és bővítmények fájljait (különösen: index.php, functions.php, footer.php), hogy nem módosították-e valamelyiket az eredeti verzióhoz képest, nincs-e bennük kódolt rész. A legjobb, ha a teljes kinézetmappát összehasonlítod a kinézet eredeti, azonos verzióját tartalmazó mappával.

- A gyerek kinézetet is ellenőrizni kell!

- Nézd meg a weboldal forráskódját, látsz-e oda nem illő részt. Figyelj a „kikommentelt” részekre is, volt, hogy nekem így volt vírusos weboldal (tmbhtest [pont] com) linkelve egy weboldalról, és ezért tiltotta le a Google Ads az oldal hirdetését!

- Emoji tiltás: ezek miatt is tilthat a Google Ads: itt a leírás. Megoldás:

- A „wp-includes\js\wp-emoji-loader.min.js” fájl törlése a szerverről.

- A „wp-includes\formatting.php” 5536-os sorának törlése.

- Töröld az összes nem használt kinézetet és bővítményt.

- Ellenőrizd a teljes wp-content mappát (hiszen ezt nem töröltük feljebb, itt vannak a feltöltések is, a bővítmények, illetve a használt kinézet is). Igen, ez sziszifuszi munka, de sokszor itt is vannak vírusos fájlok.

- Nézd meg a cgi-bin mappát, illetve a főkönyvtárad feletti mappákat is. Ha ezekben is találsz vírusos fájlokat, töröld!

- Az előző pontokhoz: érdemes lehet figyelni a tárhelyen lévő fájlok módosítási dátumát. Sokszor ezt vizsgálva szembetűnnek a módosított fájlok. Más esetben pedig nem mész semmire ezzel a módszerrel, mert vannak már olyan vírusok, amelyek véletlenszerűen megváltoztatják a fájlok módosítási idejét, így ez alapján nem fogod tudni kiszűrni az utoljára módosítottakat.

- Ezt érdemes a tisztítás után is figyelni. Vagy File Monitorral, vagy FTP-n keresztül (FileZillában „fájlok rekurzív keresése” funkcióval minden fájlra keresve, módosítási idő szerint rendezve).

- Szükség esetén a számítógépen FreeFileSync programmal is meg lehet nézni a fájlmódosításokat.

- Ha nem tudod, hogy mit nézz benne, állítsd vissza az oldal eredeti .htaccess fájlt. Ha valamelyik bővítmény módosította már, az adott bővítmény beállításait ismét el kell végezni.

- Ha ezek után automatikusan/azonnal visszaíródik a tartalma (index.php esetén is lehetséges), akkor a memóriában fut egy process, amit először ki kell lőni. Ha cPanel hozzáféréssel rendelkezel, akkor PHP verzióváltással le lehet állítani ezt a folyamatot (és utána kell folytatni a tisztítást).

- Ha be tudsz lépni az oldalra, ellenőrizd, hogy nincsenek-e olyan felhasználók, akikről nem tudsz. Ha vannak, töröld mindet. A maradó felhasználóknak csak olyan jogkörük legyen, amely a feladatuk ellátásához kell. Itt azt is ellenőrizni kell, hogy a „Beállítások” => „Általános” menüpont alatt nincs-e engedélyezve a regisztráció, illetve az alapértelmezett jogkör nem nagyobb-e a „Feliratkozó” jogkörnél.

- Nézd meg, hogy a te e-mail címed szerepel-e a szükséges helyeken. Különösen: saját profil e-mail címe; Contact Form 7 (vagy egyéb) levélküldő címzettje; WooCommerce kapcsolattartási adatok; egyéb bővítmények, amelyek használják az e-mail címedet (pl.: All in One WordPress Security értesítések).

- Nézd meg a bejegyzéseket és oldalakat, hogy csak olyan tartalmak vannak-e, amelyeket te hoztál létre.

- Nézz bele a tartalmakba is. Van olyan, hogy oldalak vagy bejegyzések html nézetébe kerül be kártékony kód.

- Nézd meg, hogy a Megjelenés => Widgetek között a tartalomban nincs-e oda nem illő.

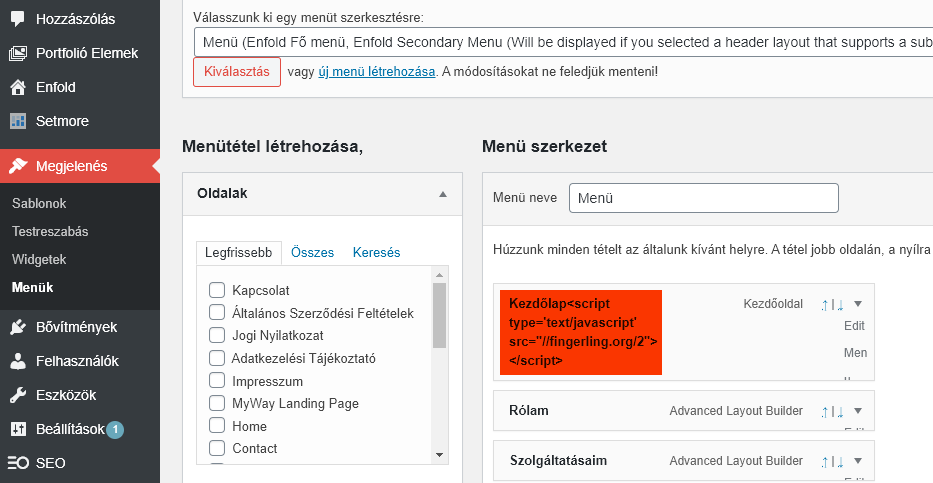

- A menüsort is ellenőrizd: nincs-e plusz menü, amit nem szeretnél.

- Ellenőrizd, hogy a használt bővítmények és a kinézet nem szerepelnek-e a WPSCan Vulnerability Database-ben, illetve a CVE adatbázisban. Ha valamelyiket megtalálod itt, azonnal töröld. Csak és kizárólag olyan bővítményeket használj, amelyek megfelelnek az alábbiaknak, avagy: a bővítményekről általánosságban, miben bízz?

- Sokan letöltöttek, vagy saját magad írtad.

- WordPress.org-ról van, vagy Envato-s.

- Van kapcsolatfelvételi lehetőség a szerzővel.

- Nem torrentről, vagy más illegális forrásból van.

- Van friss verziója az utóbbi 1 évben. (nem mindig fontos)

- Kompatibilis a használt WordPress verzióval.

- Ha sok a „nem így van” válasz a fentiekre, akkor többszörösen kockázatos használni.

- Érdemes rákeresni a bővítmény nevére, hogy más nem talált-e már benne valamit. Bővítmény sérülékenység adatbázis: https://wpscan.com/plugins

- Érdemes odafigyelni rá, hogy ne telepítsetek mindenféle bővítményt a weboldalra, mert ezek tönkretehetik az adatbázist, illetve feleslegesen növelik annak méretét. Ha tesztelni akartok bővítményeket, érdemes egy teszt WordPress-t telepíteni erre a célra, és azon gyakorolni.

- Nézd át a logfájlokat.

- Találtam már úgy is vírust, hogy cPanelen keresztül készült mentést kicsomagoltam a gépemen, mert ebből kellett volna egy mappát visszamásolnom a tárhelyre, de ekkor jelzett a Windows Defender a fertőzött fájlokra.

- A MySQL adatbázist is érdemes átnézni, hátha találsz abban is oda nem illő dolgokat. Különösen: plusz admin felhasználó, fertőzött részek, plusz táblák, stb. További teendők az adatbázissal:

- A plusz adminisztrátori felhasználókat töröld a „Felhasználók” menüpont alatt is!

- A „wp_” előtagot érdemes megváltoztatni másra.

- A régi bővítmények adatbázis tábláit érdemes törölni. Átláthatóbb lesz, ha csak olyan táblák maradnak, amelyekre szükség van.

- A tisztítás után érdemes az oldal ún. revision posztjait törölni.

- Az adatbázist érdemes optimalizálni. Ezzel sokkal kisebbé válhat az adatbázis mérete.

- Ha nagyon tönkretették a weboldalt és/vagy nincs biztonsági mentés, jobb döntés lehet a fenti procedúra helyett, ha egy friss WordPress telepítésbe beimportálod a tartalmakat, és újra felépíted a weboldalt.

Pár extra fertőzés séma:

Oldal linkelése a menüsorról:

Volt olyan, hogy a Megjelenés => Menük menü alatt találtam fertőzést:

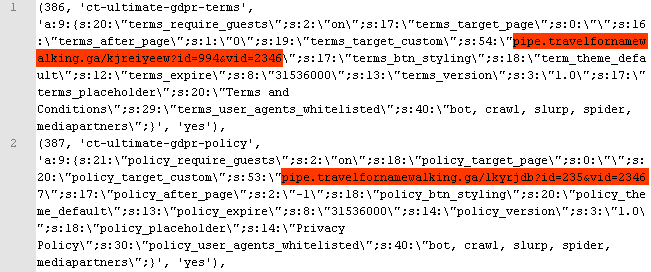

Adatbázisban tárolt spam-url:

Az alábbi példát úgy találtam meg, hogy a spam-linkként jelzett URL-re az adatbázisban kerestem rá. Végül a cookie/GDPR bővítmény 2 külön beállítási helyén lehetett átírni a megfelelő értékre (lehetett volna az adatbázisban is, de volt rá felület az admin oldalon is).

Amire ide eljutsz, jó eséllyel vírusmentessé tetted a weboldaladat. Ha mégsem és/vagy visszafertőződik az oldal, akkor nem volt teljes körű a munka, ismét mindent el kell végezni.

Ezek után ne felejtsd el a Search Console-on keresztül jelezni a Google-nek, hogy megtetted a weboldal vírusmentesítéséhez szükséges lépéseket.

További ellenőrzőeszközök, „állandó használatú bővítmények”:

- A bővítmények ellenőrzéséhez: Anti-Malware Security and Brute-Force Firewall

- WordFence: átfogó ellenőrzőeszköz. Sok oda nem illő dolgot meg lehet vele találni. Képes jelezni a fájlmódosításokat, így az utólagos védelemben is nagy szerepe lehet.

- A „Sucuri Security” bővítmény is hasznos lehet. De inkább WordFence.

- Webhely egészség funkció megnézése, és a szükséges dolgok javítása.

- All in One WordPress Security and Firewall plugin: én ezt használom, rengeteg biztonsági szempont szerint állítható a weboldal védelme. (fontosak, pl.: belépő oldal átnevezése, regisztrációk manuális engedélyezése, login captcha, belépési próbálkozások korlátozása, fájlrendszer monitorozása, php fájlok módosításának tiltása, stb.)

- Ha pl. WordPress File Monitor Plust használsz az új, vírusos fájlok kiszűrésére, akkor időnként kapsz egy levelet majd „WordPress File Monitor Plus: Alert” tárggyal. Ez egy lista, hogy mely fájlok változtak a weboldal alatt. Ezzel gyorsan meg lehet fogni egy esetleges visszafertőződést. Ha olyan változott, amit nem te változtattatál, akkor érdemes átnézni, hogy nem-e megint bejött valaki az oldalra!

Amire még érdemes általánosságban figyelni:

Az alábbiak közül a jelszavakkal kapcsolatos szempontokra mindenkit meg kell tanítani, aki valamely jelszóhoz hozzáfér!

- Ne „admin” és ne a weboldal címe legyen az adminisztrátori hozzáférés felhasználóneve. További kerülendő felhasználóneveket itt találsz.

- Semelyik felhasználónak ne legyen az a megjelenő neve, mint a belépési neve. Változtatás: „Felhasználók” => „Saját adatlap” => „Becenév” és „Nyilvánosan megjelenő név”.

- Mindig min. 13 karakteres, kis- és nagybetűt, számot és speciális karaktert is tartalmazó jelszót használj minden helyen. Jelszógenerátort ide kattintva találsz.

- Egy jelszó ne legyen két helyen használva.

- Max. 30 naponta változtass mindenhol jelszót.

- A számítógépedet is védd a vírusoktól.

- Ne tört Windows-t használj. És persze semmilyen más tört program, vagy kétes forrásból származó szoftver ne legyen a gépeden.

- Ne tárold Total Commanderben az FTP jelszót.

- Töröld az xmlprc.php fájlt a tárhelyről.

- A wp-config.php fájl ne legyen elérhető kívülről!

- Ha nem használod, kapcsold ki a hozzászólás funkciót. Ha használod, akkor legyen egy spamfogó telepítve hozzá: pl.: Akismet, Quiz (régebbi WP-hez), vagy Captcha by BestWebSoft (újabb WP-hez) bővítmény.

- Ha vannak spam hozzászólások, törölni kell ezeket.

- A fájlok, mappák jogosultságát megfelelően állítsd be! (ne 777 legyen a mappák és fájlok jogosultsága!)

- Töröld az admin felületről a bejelentkezési hibaüzeneteket.

- Egy adatbázist csak egy WordPress oldal használjon. Más se használja ugyanezt az adatbázist.

- Ne wp_ legyen a táblák előtagja. (bár szinte mindegy, mert nem emiatt fogják feltörni az oldalt)

- Ne tárold böngészőben a weboldal jelszavát.

- Minél kevesebb, és megbízható forrásból származó bővítményt használj a weboldaladon!

- A mappák és fájlok listázása ne legyen engedélyezve a szerveren.

- Használj min. 7.2-es php verziót a weboldalhoz. Ha nem tudod, hogy milyet használsz, a tárhelyszolgáltatód meg tudja mondani, illetve szükség esetén tud segíteni váltásban. Váltás előtt és után érdemes tesztelni a weboldalt, keress emiatt és segítek!

- Tüntesd el a forráskódból a WordPress verziót megmutató részeket. (csak laikusok ellen véd, enélkül is meg lehet mondani egy oldalról, hogy milyen WP verziót használ)

- Ha webshopod van, használj SSL tanúsítványt is. Bár az „átlagfelhasználók” miatt is érdemes beállítani, hogy ne azt lássák a böngészőben a weboldal megtekintésekor, hogy „nem biztonságos”. Persze ennek semmi köze a biztonsághoz, inkább a hozzá nem értők miatt kell, hogy ne riadjanak meg a weboldaltól.

- Legyen letiltva a forráskód-szerkesztési lehetőség az admin felületen.

- XENU-t is futtathatsz, találhat bennmaradt vírusos linket. A törött linkeket is érdemes javítani.

- Töröld a szerverről az xmlrpc.php, readme.html, olvasdel.html, liszensz.txt és licence.txt fájlokat.

- Ha több nyelven is elérhető a weboldalad, és egy WordPress szolgálja ki ezeket, akkor érdemes a nyelveket szétválasztani, és mindnek külön WordPress-t (külön adatbázisba) klónozni, majd zászlóval összekötni őket. Több munka, de véleményem szerint keresőoptimalizálás és biztonság szempontjából is jobb megoldás.

- A Beállítások => Beszélgetés admin menü alatt NE legyen bepipálva. az „Engedélyezzük a hivatkozás értesítéseket más weboldalak új bejegyzéseiről (visszajelzések és visszakövetések).” opció.

- Érdemes beállítani a hozzászólás, belépés, kapcsolati űrlap és regisztrációs funkciókhoz captcha védelmet.

- Csinálj egy teljes biztonsági mentést a munka végén!

Hogyan védekezz a jövőbeli vírusok ellen?

- Mindig minden frissítést végezz el! WordPress, bővítmény, kinézet: mindet! De ne az automatikus frissítéssel, mert az gondot okozhat. Akkor is, ha fizetős bővítmény/kinézet, és csak manuális frissítéssel lehet telepíteni az új verziót.

- Mindig (legalább havonta készüljön!) legyen biztonsági mentésed a weboldalról! Ezt lehet akár automatizált eszközzel is végezni, bár én jobban hiszek a manuális mentésben. Soha nem mondd azt, hogy nem csinálsz mentést, mert a tárhelyes úgyis csinál! És ha nem? És ha nem lehet használni? Akkor elveszett az évek munkájával felépített weboldalad? Ne ezen múljon!

- Időről időre érdemes átnézni az oldalt ismét a jelen levélben felsorolt szempontok alapján.

Megfertőzték a weboldaladat? Profi segítség kell a vírusirtáshoz?

Ha a fentiek alapján nem boldogulsz, vagy nem akarsz ezzel foglalkozni, keress meg, és szívesen segítek a vírusirtásban és a weboldalad biztonságossá tételében!

Segíthetek a WordPress weboldalad virusirtásában, biztonságossá tételében?

Hívj a +36 70 623 8822-es számon, vagy írj az info@szucsadam.hu e-mail címre. Ha úgy kényelmesebb, használd az alábbi űrlapot: